RDPPatcher: a la venta el acceso a tu PC

RDP es uno de los protocolos más utilizados para controlar equipos de forma remota. De esto son conscientes los ciberdelincuentes, desarrollando amenazas que ataquen los equipos que lo tienen activado y con una protección deficiente. RDPPatcher es la última amenaza detectada de estas características que permite el acceso remoto el equipo. Este es ofertado a través del mercado negro.

Es un protocolo muy útil. Pero esto a su vez se convierte en un problema, ya que en manos no adecuadas se puede convertir en un arma para la seguridad de los equipos y la información almacenada en ellos.

En la mayoría de las ocasiones, el “hackeo” de este protocolo se origina por el uso de unas credenciales de acceso débiles. O, mejor dicho, demasiado obvias. De ahí que los expertos en seguridad siempre recomienden utilizar contraseñas autogeneradas o bien unas fijadas por nosotros mismos pero que no posean patrones ni fechas relacionadas con nuestra vida.

El ataque detectado hace unas semanas se centra en equipos Windows y este protocolo pero por el momento no está centrado en los usuarios domésticos. Los ciberdleincuentes están buscando la forma de acceder a Terminales de Punto de Venta y cajeros automáticos. Aunque en muchas ocasiones la seguridad es la correcta, hay un porcentaje de equipos que no están protegidos de forma correcta.

¿Por qué atacar este tipo de equipos?

La respuesta parece bastante obvia. Son equipos que a la hora de vender la información de acceso pueden reportar ingresos adicionales. También es verdad que al estar en establecimientos pueden ofrecer acceso a otros equipos o incluso unidades de almacenamiento, por lo que el atractivo en el mercado negro aumenta.

Por el momento se están centrando en los equipos que hemos mencionado. Esto no quiere decir que en un plazo corto de tiempo los usuarios no se vean afectados. La experiencia nos dice que tarde o temprano, las acciones contra otros equipos se extrapolan a usuarios domésticos.

Sobre RDPPatcher

Los expertos en seguridad de Panda informan que en algunos casos el ataque de fuerza bruta puede durar incluso varios meses. Detallan un caso relacionado con su software de seguridad, indicando que una vez conocida la contraseña intentan instalar un malware que en muchos casos la herramienta de seguridad es capaz de bloquear y eliminar de forma eficiente. Según detallan, el malware es una pieza antigua que ha sido modificada.

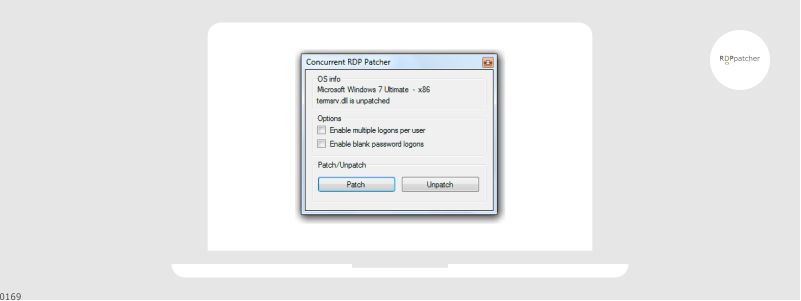

Si la amenaza se instala de forma correcta, se procede con el cambio de inicio de sesión en los servicios RDP. Posteriormente se instala otro módulo que permitirá crear un perfil del equipo infectado. Incluso las herramientas de seguridad instaladas el perfil de acceso a Internet (en lo que se refiere a velocidad de bajada y subida) forman parte de la información recopilada que se envía a un servidor remoto.

Tal vez lo más interesante de esta amenaza es que el servidor al que se envía esta información obtenida se encuentra en Gibraltar, desempeñando funciones de control de los equipos infectados. Con la información recopilada se crean anuncios en el mercado negro en el que ciberdelincuentes pujarán por hacerse con el control del equipo.

Sabíamos que el cibercrimen era muy lucrativo a nivel de usuarios particulares, pero poco a poco se está extrapolando a negocios.

fuente: redeszone.net